Um rootkit é um tipo de software que permite que um invasor obtenha controle sobre o computador da vítima. Um rootkit pode ser usado para controlar remotamente a máquina da vítima, roubar dados confidenciais ou até mesmo lançar ataques em outros computadores. Os rootkits são difíceis de detectar e remover e geralmente requerem ferramentas e conhecimentos especiais. Como funcionam os rootkits? Os rootkits funcionam explorando vulnerabilidades no sistema operacional ou no software. Depois que o rootkit é instalado, ele pode ser usado para obter acesso à máquina da vítima. Os rootkits podem ser usados para controlar remotamente a máquina da vítima, roubar dados confidenciais ou até mesmo lançar ataques em outros computadores. Os rootkits são difíceis de detectar e remover e geralmente requerem ferramentas e conhecimentos especiais. Quais são os perigos dos rootkits? Os rootkits podem ser usados para controlar remotamente a máquina da vítima, roubar dados confidenciais ou até mesmo lançar ataques em outros computadores. Os rootkits são difíceis de detectar e remover e geralmente requerem ferramentas e conhecimentos especiais. Como posso me proteger de rootkits? Existem algumas coisas que você pode fazer para se proteger de rootkits. Primeiro, mantenha seu sistema operacional e software atualizados. Isso ajudará a fechar quaisquer vulnerabilidades que os rootkits possam explorar. Em segundo lugar, use um programa antivírus e antimalware confiável. Esses programas podem ajudar a detectar e remover rootkits. Por fim, tenha cuidado com os sites que visita e os anexos de e-mail que abre. Os rootkits podem se espalhar por meio de anexos de e-mail maliciosos ou sites infectados.

Embora seja possível ocultar o malware de uma forma que enganará até mesmo os produtos antivírus/anti-spyware tradicionais, a maioria dos malwares já usa rootkits para se esconder profundamente no seu PC com Windows… e eles estão ficando cada vez mais perigosos! EM Rootkit DL3 - um dos rootkits mais avançados já vistos no mundo. O rootkit era estável e podia infectar sistemas operacionais Windows de 32 bits; embora fossem necessários direitos de administrador para instalar a infecção no sistema. Mas o TDL3 agora está atualizado e agora pode infectar até versões de 64 bits do Windows !

O que é um rootkit

Vírus rootkit é furtivo tipo de malware que foi projetado para ocultar a existência de determinados processos ou programas em seu computador dos métodos de detecção convencionais, a fim de fornecer a ele ou a outro processo malicioso acesso privilegiado ao seu computador.

Rootkits para Windows comumente usado para ocultar malware, como de um programa antivírus. Ele é usado para fins maliciosos por vírus, worms, backdoors e spyware. Um vírus combinado com um rootkit produz os chamados vírus totalmente ocultos. Os rootkits são mais prevalentes no campo do spyware e também estão sendo cada vez mais usados por criadores de vírus.

Atualmente, eles são um novo tipo de super spyware que efetivamente oculta e afeta diretamente o núcleo do sistema operacional. Eles são usados para ocultar a presença de um objeto malicioso em seu computador, como trojans ou keyloggers. Se a ameaça usar a tecnologia rootkit para se esconder, será muito difícil encontrar malware em seu computador.

Os próprios rootkits não são perigosos. Seu único objetivo é ocultar o software e os rastros deixados no sistema operacional. Seja software regular ou malware.

Existem três tipos principais de rootkits. O primeiro tipo, Kernel rootkits »Geralmente adicionam seu próprio código à parte do kernel do sistema operacional, enquanto o segundo tipo,« Rootkits de modo de usuário »Especialmente projetado para Windows rodar normalmente durante a inicialização do sistema, ou introduzido no sistema usando o chamado 'dropper'. O terceiro tipo é MBR rootkits ou bootkits .

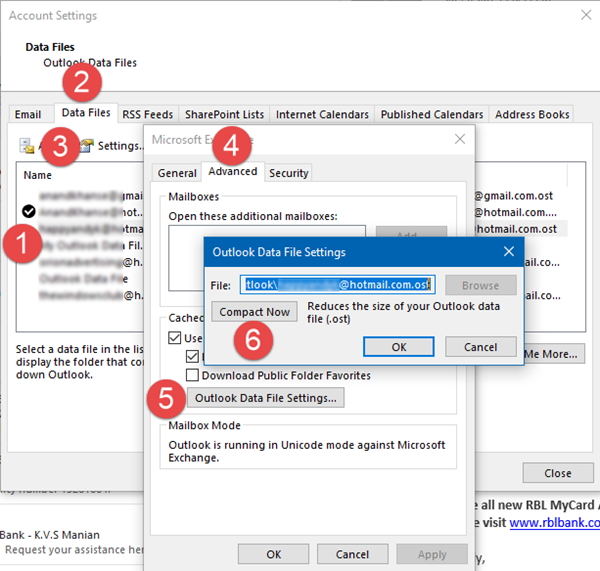

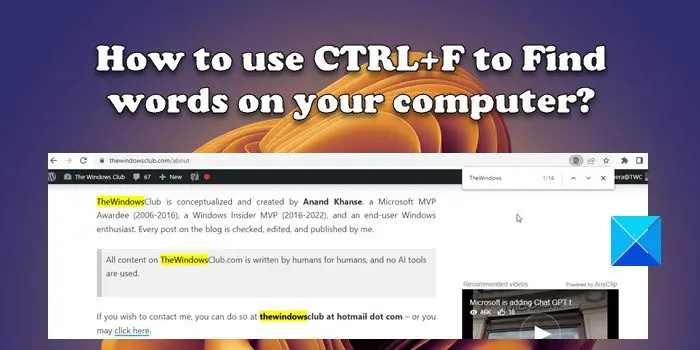

Quando você descobrir que seu antivírus e anti-spyware está travando, você pode precisar de ajuda bom utilitário Anti-Rootkit . Rootkit Revaler de Microsoft Sysinternals é um utilitário avançado de detecção de rootkit. Sua saída lista as inconsistências da API do registro e do sistema de arquivos que podem indicar a presença de um rootkit no modo de usuário ou no modo kernel.

Relatório do Microsoft Malware Protection Center sobre ameaças de rootkit

O Centro de Proteção contra Malware da Microsoft disponibilizou o Relatório de Ameaças Rootkit para download. O relatório analisa um dos tipos mais insidiosos de malware que ameaça organizações e indivíduos atualmente, o rootkit. O relatório explora como os invasores usam rootkits e como os rootkits funcionam nos computadores afetados. Aqui está a essência do relatório, começando com o que são rootkits - para iniciantes.

rootkit é um conjunto de ferramentas que um invasor ou criador de malware usa para obter controle sobre qualquer sistema não seguro/desprotegido, que geralmente é reservado para o administrador do sistema. Nos últimos anos, o termo 'ROOTKIT' ou 'FUNCIONALIDADE DE ROOTKIT' foi substituído por MALWARE, um programa projetado para ter um efeito indesejável em um computador em funcionamento. A principal função do malware é extrair secretamente dados valiosos e outros recursos do computador do usuário e fornecê-los ao invasor, dando a ele controle total sobre o computador comprometido. Além disso, são difíceis de detectar e remover e podem permanecer ocultos por muito tempo, possivelmente anos, se não forem notados.

Então, naturalmente, os sintomas de um computador hackeado devem ser mascarados e levados em consideração antes que o resultado seja fatal. Em particular, medidas de segurança mais rigorosas devem ser tomadas para descobrir o ataque. Mas, como mencionado, uma vez que esses rootkits/malware são instalados, seus recursos ocultos dificultam a remoção dele e de seus componentes que podem ser baixados. Por esse motivo, a Microsoft criou um relatório ROOTKITS.

O relatório de 16 páginas descreve como o invasor usa rootkits e como esses rootkits funcionam nos computadores afetados.

O único objetivo do relatório é identificar e investigar minuciosamente malwares potencialmente perigosos que ameaçam muitas organizações, em particular usuários de computador. Ele também menciona algumas das famílias de malware comuns e destaca o método que os invasores usam para instalar esses rootkits para seus próprios propósitos egoístas em sistemas saudáveis. No restante do relatório, você encontrará especialistas dando algumas recomendações para ajudar os usuários a mitigar a ameaça representada pelos rootkits.

Tipos de rootkits

Existem muitos lugares onde o malware pode se instalar no sistema operacional. Então, basicamente, o tipo de rootkit é determinado por sua localização onde ele realiza a subversão do caminho de execução. Inclui:

- Rootkits de modo de usuário

- Rootkits de modo kernel

- MBR rootkits / bootkits

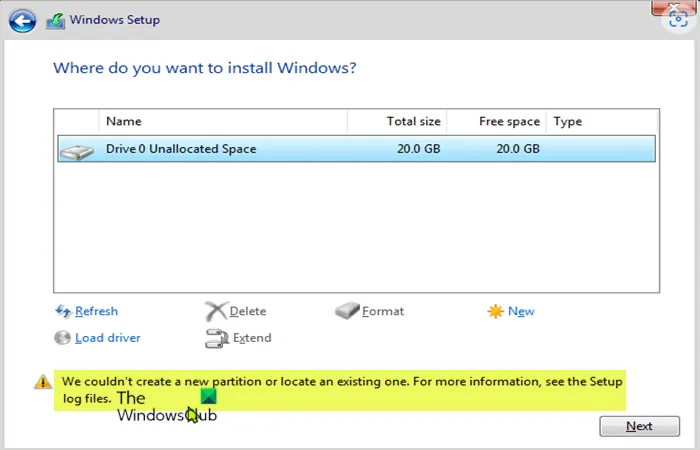

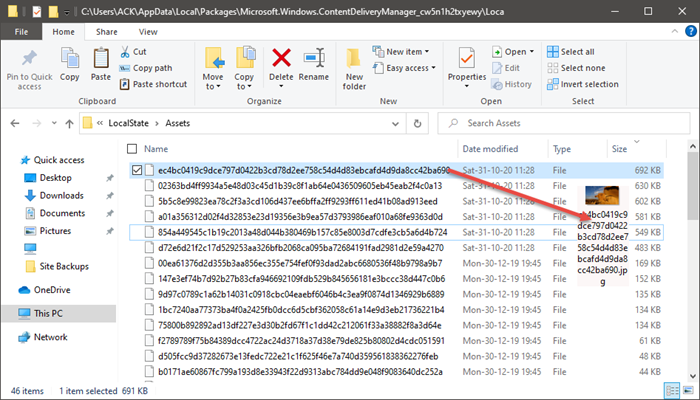

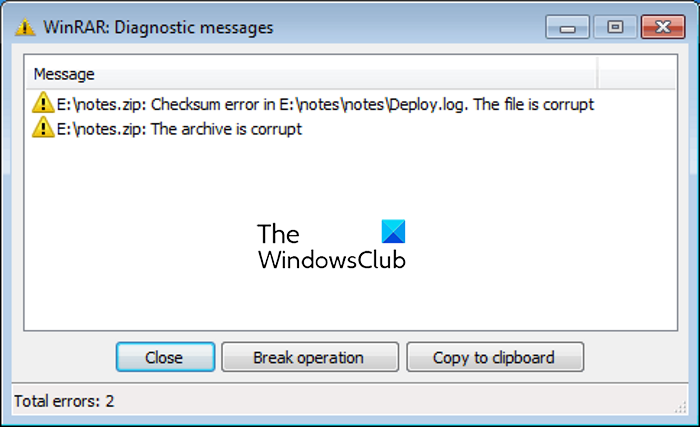

As possíveis consequências de quebrar um rootkit no modo kernel são mostradas na captura de tela abaixo.

barra de rolagem inferior sem cromo

Terceiro tipo, modifique o registro mestre de inicialização para assumir o controle do sistema e iniciar o processo de inicialização a partir do ponto mais cedo possível na sequência de inicialização3. Ele oculta arquivos, alterações de registro, evidências de conexões de rede e outros possíveis indicadores que podem indicar sua presença.

Famílias de malware conhecidas que usam recursos de rootkit

- Win32 / Sinowal 13 - Uma família multicomponente de malware que tenta roubar dados confidenciais, como nomes de usuários e senhas de vários sistemas. Isso inclui tentativas de roubo de dados de autenticação para várias contas de FTP, HTTP e e-mail, bem como credenciais usadas para serviços bancários online e outras transações financeiras.

- Win32 / Cutwail 15 - Um Trojan que baixa e inicia arquivos arbitrários. Os arquivos baixados podem ser executados do disco ou inseridos diretamente em outros processos. Embora a funcionalidade dos downloads varie, o Cutwail normalmente baixa outros componentes de spam. Ele usa um rootkit no modo kernel e instala vários drivers de dispositivo para ocultar seus componentes dos usuários afetados.

- Win32 / Rustock - Uma família multicomponente de Trojans backdoor com suporte a rootkit, originalmente projetada para ajudar a espalhar e-mail 'spam' através de botnet . Uma botnet é uma grande rede de computadores hackeados controlados por um invasor.

Proteção contra rootkits

Impedir a instalação de rootkits é a maneira mais eficaz de evitar infecções por rootkit. Para isso, é preciso investir em tecnologias de segurança, como antivírus e firewalls. Esses produtos devem adotar uma abordagem abrangente de proteção usando detecção baseada em assinatura tradicional, detecção heurística, recursos de assinatura dinâmicos e responsivos e monitoramento de comportamento.

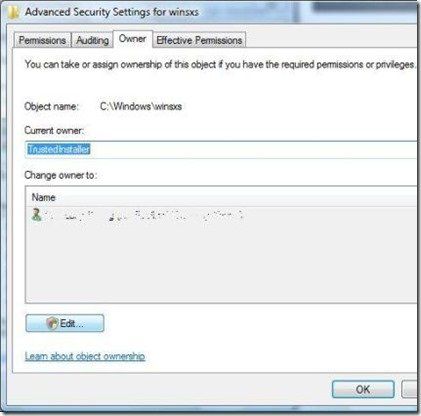

Todos esses conjuntos de assinaturas devem ser atualizados usando o mecanismo de atualização automática. As soluções antivírus da Microsoft incluem várias tecnologias projetadas especificamente para proteger contra rootkits, incluindo monitoramento de comportamento do kernel em tempo real, que detecta e relata tentativas de modificar o kernel de um sistema vulnerável e análise direta do sistema de arquivos, que facilita a identificação e remoção. motoristas ocultos.

Se for descoberto que um sistema está comprometido, uma ferramenta adicional para inicializar em um ambiente conhecido ou confiável pode ser útil, pois pode sugerir alguma ação corretiva apropriada.

Em tais circunstâncias

- Verificador do sistema offline (parte do Microsoft Diagnostics and Recovery Toolkit (DaRT))

- O Windows Defender Offline pode ser útil.

Para mais informações, você pode baixar o relatório em formato PDF no site Centro de Download da Microsoft.