Como especialista em TI, você provavelmente está familiarizado com o termo 'pote de mel'. Mas o que exatamente é um honeypot e como ele pode proteger seu sistema de computador?

Um honeypot é um sistema de computador projetado para atrair e capturar agentes mal-intencionados. Ao atrair os invasores com um alvo atraente, os honeypots podem distraí-los e detectá-los, enquanto eles estão ocupados tentando causar estragos em seu sistema.

Honeypots podem ser implantados de várias maneiras, dependendo de suas necessidades. Alguns honeypots são projetados para simplesmente detectar e registrar atividades suspeitas, enquanto outros são projetados para atrair e prender os invasores. Não importa como você implanta um honeypot, eles podem ser uma ferramenta eficaz para proteger seu sistema de agentes mal-intencionados.

Se você está procurando uma camada extra de segurança para o seu sistema de computador, um honeypot pode ser a solução certa para você. Ao atrair e detectar agentes mal-intencionados, os honeypots podem ajudá-lo a manter seu sistema seguro e protegido.

melhores jogos de beisebol para pc

Iscas são armadilhas definidas para detectar tentativas de qualquer uso não autorizado de sistemas de informação, a fim de aprender com os ataques para aumentar ainda mais a segurança do computador.

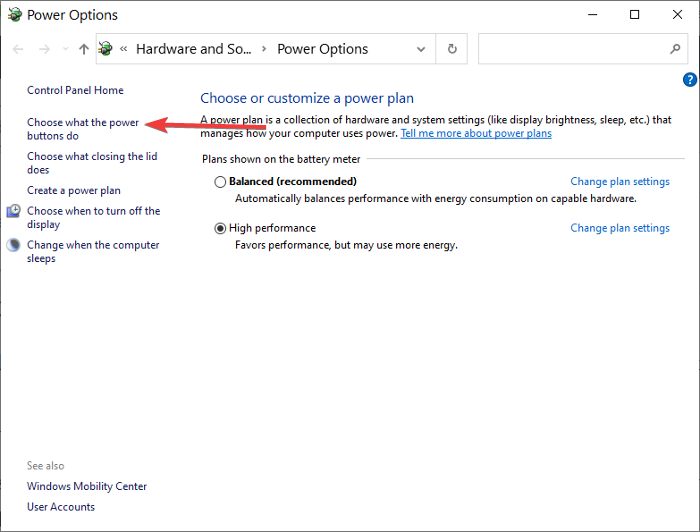

Tradicionalmente, para manter a segurança da rede, você deve estar vigilante, usando métodos de proteção de rede, como firewalls, sistemas de detecção de intrusão e criptografia. Mas a situação atual requer métodos mais ativos para detectar, refletir e neutralizar tentativas de uso ilegal de sistemas de informação. Nesse cenário, o uso de honeypots é uma abordagem proativa e promissora para combater as ameaças à segurança da rede.

o que é isca

Tendo em conta o domínio clássico da segurança informática, o computador deve ser seguro, mas no domínio Iscas , brechas de segurança são abertas de propósito. Lures pode ser definido como uma armadilha projetada para detectar tentativas não autorizadas de usar sistemas de informação. Em essência, honeypots transformam mesas em hackers e especialistas em segurança de computadores. O principal objetivo do honeypot é detectar ataques e aprender com eles, e usar as informações obtidas para melhorar a segurança. Honeypots são usados há muito tempo para rastrear a atividade de intrusos e proteger contra ameaças iminentes. Existem dois tipos de iscas:

- Isca de pesquisa - Research Lure é usado para estudar as táticas e técnicas dos intrusos. Ele é usado como um posto de observação para ver como um invasor funciona quando um sistema é comprometido.

- isca de produção - Eles são usados principalmente para detectar e proteger as organizações. O principal objetivo de um honeypot de fabricação é ajudar a reduzir o risco em uma organização.

Por que personalizar iscas

O valor de uma isca depende das informações que podem ser obtidas dela. Monitorar os dados que entram e saem do honeypot permite que o usuário colete informações não disponíveis de outra forma. Geralmente, existem duas razões populares para definir uma isca:

- Obter compreensão

Descubra como os hackers investigam e tentam obter acesso aos seus sistemas. A ideia geral é que, à medida que um registro das atividades dos invasores é mantido, é possível obter informações sobre as metodologias de ataque para proteger melhor seus sistemas de produção reais.

- Juntar informação

Reúna as informações forenses necessárias para prender ou processar hackers. Este é o tipo de informação que muitas vezes é necessária para fornecer aos agentes da lei os detalhes de que precisam para processar.

desligar pop-up de mensagem do facebook

Como os honeypots protegem os sistemas de computador

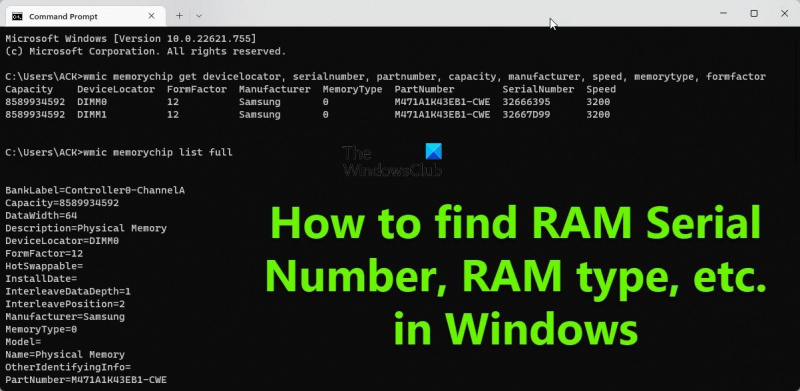

Um honeypot é um computador conectado a uma rede. Eles podem ser usados para investigar vulnerabilidades do sistema operacional ou da rede. Dependendo do tipo de configuração, você pode estudar falhas de segurança em geral ou em particular. Eles podem ser usados para monitorar as ações de uma pessoa que tenha acesso à isca.

As iscas geralmente são baseadas em um servidor real, um sistema operacional real e dados que parecem reais. Uma das principais diferenças é a localização da máquina em relação aos servidores reais. A atividade mais importante do honeypot é a coleta de dados, a capacidade de registrar, alertar e capturar tudo o que um invasor faz. As informações coletadas podem ser muito críticas para um invasor.

Iscas com alta e baixa interação

Honeypots com alto nível de interação podem ser completamente comprometidos, permitindo que o adversário tenha acesso total ao sistema e o utilize para novos ataques à rede. Com esses honeypots, os usuários podem aprender mais sobre ataques direcionados a seus sistemas ou até mesmo ataques internos.

Por outro lado, os honeypots de baixa interação fornecem apenas serviços que não podem ser usados para obter acesso total aos honeypots. Eles são mais limitados, mas úteis para coletar informações em um nível superior.

Benefícios do uso de iscas

- Colete dados reais

Embora os honeypots coletem uma pequena quantidade de dados, quase todos esses dados representam um ataque real ou ação não autorizada.

- Redução de Falso Positivo

Com a maioria das tecnologias de detecção (IDS, IPS), a maioria dos alertas são alertas falsos, enquanto com Honeypots esse não é o caso.

não é possível alterar as permissões do Windows 7

- custo-beneficio

Honeypot simplesmente interage com atividades maliciosas e não requer recursos de alto desempenho.

- Criptografia

Com honeypot, não importa se o invasor usa criptografia; atividade ainda será gravada.

- Apenas

As iscas são muito fáceis de entender, implantar e manter.

Baixe PC Reparar Ferramenta para encontrar rapidamente e corrigir automaticamente erros do WindowsHoneypot é um conceito, não uma ferramenta que pode ser simplesmente implantada. Você precisa saber com antecedência o que eles vão aprender e, então, a isca pode ser personalizada para atender às suas necessidades específicas. Há algumas informações úteis em sans.org se você precisar saber mais sobre isso.