Um ataque backdoor é um tipo de ataque cibernético no qual o invasor obtém acesso a um computador ou rede por meio de uma porta oculta ou secreta. Esse tipo de ataque costuma ser usado para contornar medidas de segurança ou para obter acesso a dados confidenciais. Os ataques de backdoor podem ser difíceis de detectar e podem ter sérias consequências para a vítima. Existem muitos tipos diferentes de ataques backdoor, mas alguns dos mais comuns incluem: • Injeção de SQL: esse tipo de ataque ocorre quando o invasor injeta código malicioso em um banco de dados para obter acesso a dados confidenciais. • Trojans de acesso remoto: esse tipo de ataque de backdoor permite que o invasor obtenha acesso remoto ao computador da vítima. Assim que o invasor tiver acesso, ele poderá instalar outro software mal-intencionado ou roubar dados confidenciais. • Estouro de buffer: esse tipo de ataque ocorre quando o invasor envia mais dados para um computador do que ele pode manipular. Isso pode fazer com que o computador trave ou permitir que o invasor obtenha acesso a dados confidenciais. Os ataques de backdoor podem ter sérias consequências para a vítima. Em alguns casos, o invasor pode obter acesso a dados confidenciais ou instalar outro software mal-intencionado. Em outros casos, o ataque pode simplesmente resultar na falha do computador da vítima. De qualquer forma, os ataques de backdoor podem ser difíceis de detectar e podem ter sérias consequências para a vítima.

O nome backdoor pode parecer estranho, mas pode ser muito perigoso se estiver no seu sistema de computador ou rede. A questão é quão perigoso é o backdoor e quais são as consequências de seu impacto em sua rede.

Neste artigo, voltado para iniciantes, vamos dar uma olhada no que é um backdoor e como os hackers usam backdoors para obter acesso a sistemas de computador em todo o mundo.

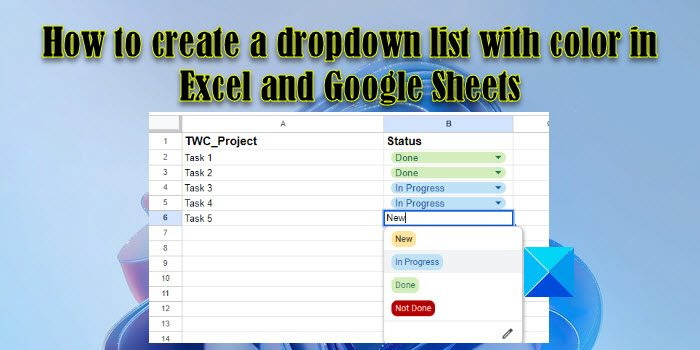

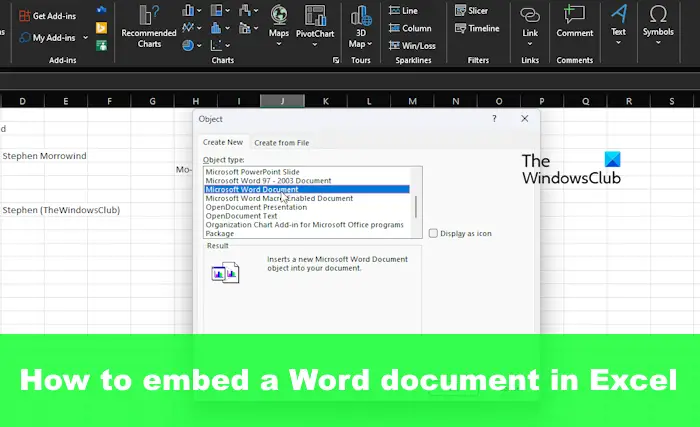

como fazer um gráfico de pizza no Excel com várias colunas

O que é uma porta dos fundos

Portanto, um backdoor é essencialmente uma maneira de os hackers contornarem os métodos usuais de criptografia em um computador, o que permite que eles façam login e coletem dados como senhas e outras informações confidenciais. Às vezes, um backdoor é destinado aos chamados bons propósitos. Por exemplo, pode surgir uma situação em que um administrador do sistema perde o acesso e, como tal, o acesso só pode ser concedido por um backdoor.

Em muitos casos, as vítimas nem sabem que um backdoor está instalado em seu computador, e isso é um problema porque elas não têm ideia de que seus dados estão sendo desviados por estranhos e provavelmente vendidos na dark web. Vamos falar sobre esse tópico com mais detalhes.

- História de backdoors com exemplos

- Como os hackers usam backdoors

- Como os backdoors aparecem em um computador?

- O desenvolvedor instalou um backdoor

- Backdoor criado por hackers

- Backdoors detectados

- Como proteger computadores contra backdoors.

você pode ler diferença entre vírus, trojan, worm, adware, rootkit etc aqui.

1] História dos backdoors com exemplos

Backdoors já existem há algum tempo, mas eram principalmente backdoors instalados pelos criadores. Por exemplo, a NSA desenvolveu um chip de criptografia em 1993 para uso em computadores e telefones. O que era interessante sobre esse chip era o backdoor embutido.

Teoricamente, este chip foi projetado para manter as informações confidenciais seguras, enquanto ainda permite que a polícia escute as transmissões de voz e dados.

Outro exemplo de backdoor nos leva inesperadamente à Sony. Veja bem, uma empresa japonesa enviou milhões de CDs de música para clientes em todo o mundo em 2005, mas havia um grande problema com esses produtos. A empresa decidiu instalar um rootkit em cada CD, o que significa que sempre que um CD é colocado em um computador, o rootkit é instalado no sistema operacional.

Quando isso for feito, o rootkit rastreará os hábitos de escuta do usuário e enviará os dados de volta aos servidores da Sony. Escusado será dizer que este foi um dos maiores escândalos de 2005, e ainda paira sobre a cabeça da Sony até hoje.

revisão de construção de titânio

Ler : A evolução do malware - como tudo começou !

2] Como os hackers usam backdoors

Encontrar um backdoor digital não é fácil, pois não é o mesmo que um backdoor físico. Em alguns casos, os hackers podem usar um backdoor para danificar um computador ou rede, mas na maioria das situações, essas coisas são usadas para copiar arquivos e espionar.

Um espião geralmente examina informações confidenciais e pode fazer isso sem deixar rastros. Essa é uma opção muito melhor do que copiar arquivos, pois esse caminho geralmente deixa algo para trás. No entanto, se feito corretamente, a cópia das informações não deixa rastros, mas é difícil de realizar, então apenas os hackers mais avançados assumem essa tarefa.

Quando se trata de destruição, o hacker decide apenas entregar malware ao sistema, em vez de partir para uma missão secreta. Essa é a opção mais fácil e exige rapidez, já que a descoberta não leva muito tempo, principalmente se o sistema estiver bem protegido.

Ler : Ataques de ransomware, definição, exemplos, proteção, remoção, perguntas frequentes .

3] Como os backdoors aparecem em um computador?

De acordo com nossa pesquisa, existem três maneiras principais pelas quais um backdoor pode aparecer em um computador. Eles geralmente são criados por desenvolvedores, criados por hackers ou descobertos. Vamos falar sobre eles com mais detalhes.

4] O desenvolvedor instalou um backdoor

Um dos backdoors mais perigosos em um computador ou rede de computadores instalado pelo desenvolvedor. Em alguns casos, os desenvolvedores de aplicativos colocam backdoors no produto que podem ser usados sempre que necessário.

Eles fazem isso se quiserem dar acesso à aplicação da lei, espionar os cidadãos se um produto estiver sendo vendido por um concorrente, entre outros motivos.

Ler : Como saber se seu computador está com vírus ?

5] Backdoor criado por hackers

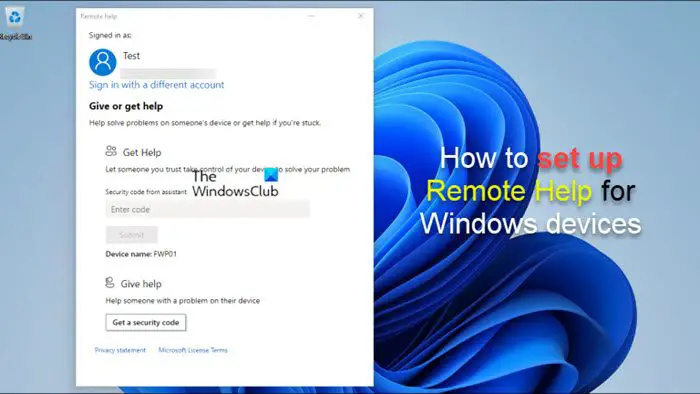

Em alguns casos, o hacker não consegue encontrar um backdoor no sistema, então é melhor criar um do zero. Para fazer isso, o hacker precisa criar um túnel de seu sistema para o sistema da vítima.

Se não tiverem acesso manual, os hackers devem induzir a vítima a instalar uma ferramenta especializada que permita acessar o computador de um local remoto. A partir daí, os hackers podem acessar facilmente dados importantes e baixá-los com relativa facilidade.

6] Backdoor descoberto por hackers

Em algumas situações, não há necessidade de os hackers criarem seus próprios backdoors, pois, devido a más práticas do desenvolvedor, pode haver backdoors no sistema desconhecidos de todos os participantes. Os hackers, se tiverem sorte, podem encontrar esse bug e tirar o máximo proveito dele.

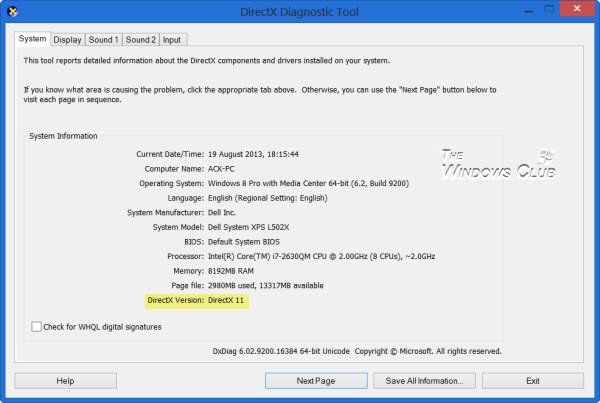

Pelo que reunimos ao longo dos anos, backdoors tendem a aparecer em software de acesso remoto, e não em qualquer outra coisa, e isso ocorre porque essas ferramentas foram projetadas para fornecer às pessoas acesso a um sistema de computador a partir de um local remoto.

7] Como proteger seu computador contra backdoors

Não é fácil proteger seu computador de backdoors embutidos porque eles são difíceis de identificar desde o início. No entanto, quando se trata de outros tipos de backdoors, existem maneiras de controlar as coisas.

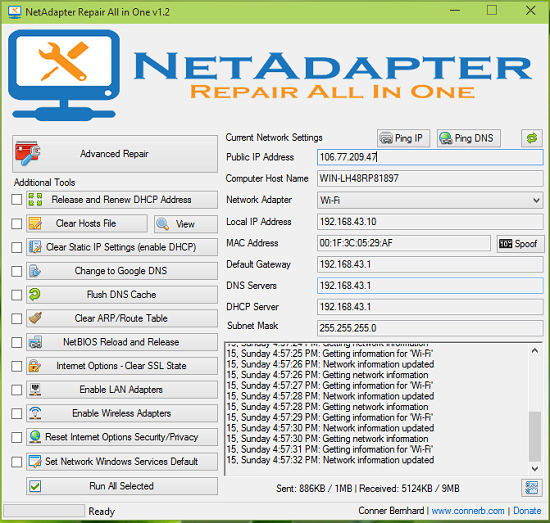

- Monitore a atividade de rede em seu(s) computador(es) R: Acreditamos que monitorar a segurança da rede em seu computador com Windows 10 é uma das melhores maneiras de proteger seu sistema contra potenciais backdoors. Aproveite o Firewall do Windows e outros softwares de monitoramento de rede de terceiros.

- Troque sua senha a cada 90 dias R: De muitas maneiras, sua senha é a porta de entrada para todas as informações confidenciais em seu computador. Se você tiver uma senha fraca, criou imediatamente um backdoor. A mesma coisa acontece se sua senha for muito antiga, como alguns anos atrás.

- Tenha cuidado ao baixar aplicativos gratuitos R: Para aqueles que usam o Windows 10, a Microsoft Store é provavelmente o local mais seguro para baixar aplicativos, mas a Loja não contém a maioria dos softwares usados pelos usuários. Essa situação obriga o usuário a continuar baixando aplicativos online e é aí que as coisas podem dar errado. Recomendamos verificar cada programa antes da instalação com o Microsoft Defender ou qualquer uma de suas ferramentas antivírus e antimalware favoritas.

- Sempre use uma solução de segurança R: Todo computador com Windows 10 deve ter um software de segurança instalado e em execução. Por padrão, o Microsoft Defender deve ser executado em todos os dispositivos, para que o usuário fique protegido imediatamente após a instalação. No entanto, existem muitas opções disponíveis para o usuário, portanto, use aquela que melhor se adapta às suas necessidades.

ransomware , software fraudulento , rootkits , botnets , ratos , Anúncios maliciosos , Phishing , Ataques drive-by-download , roubo de identidade on-line , todo mundo está aqui para ficar. Agora era necessário adotar uma abordagem abrangente para combater o malware e, portanto, firewalls, heurísticas etc. também passaram a fazer parte do arsenal. Um monte de software antivírus gratuito e de graça Pacotes de segurança da Internet , que funcionam tão bem quanto as opções pagas. Você pode ler mais aqui - Dicas para proteger seu PC com Windows 10.

análises de escritório polarisBaixe PC Reparar Ferramenta para encontrar rapidamente e corrigir automaticamente erros do Windows

você viu nosso Centro de vídeo TWC Por falar nisso? Ele oferece muitos vídeos interessantes e úteis sobre Microsoft e Windows.